Immer stärker wird in Industrieunternehmen das Internet of Things (IoT) genutzt, und dies nicht nur in der Fabrik, sondern auch in Außenbereichen. Diese umfassende End-to-End Internet Protocol (IP)-Konnektivität bietet zweifellos zahlreiche Möglichkeiten an den Schnittstellen dieser Netzwerke, stellt aber gleichzeitig auch eine große Sicherheitsbedrohung dar. IIoT-fähige Operations Technology (OT) bietet eine viel größere Angriffsfläche, die anfällig für Cyber-Attacken ist als der IT-Raum, in dem im Vergleich dazu die Datenmengen geringer sind und deren Fluss genauer gesteuert werden kann.

Im industriellen Bereich werden enorme Datenmengen verarbeitet und zur weiteren Analyse in die Cloud zurückgeschickt und von verschiedenen Anwendungen genutzt. Diese Anwendungen sowie die Betriebssysteme, auf die sie aufsetzen, kommunizieren über Gerätetreiber und Firmware mit physikalischen Geräten. Angreifer können diese ausnutzen, um Hardware zu infiltrieren und zu kompromittieren. Jedes einzelne Gerät und jeder einzelne Sensor im IoT stellt ein potenzielles Risiko dar, trotzdem werden heutzutage viele IoT-Devices nicht mit Blick auf die Sicherheit genutzt. Viele sind leicht zugänglich für den physischen Zugriff.

Es ist daher nicht verwunderlich, dass Sicherheit für viele Unternehmen eine große und wachsende Priorität darstellt. Trotzdem ziehen es einige wenige vor, die Nutzung des vollen Potenzials des IIoT hinaus zu zögern, um mögliche Sicherheitsprobleme zu umgehen. Dabei wird es in Zukunft von entscheidender Bedeutung sein, dass alle Industrieunternehmen fortlaufend Maßnahmen ergreifen müssen, um kritische Echtzeitdaten sicherer auszutauschen und zu verarbeiten.

Dazu ist es wichtig, nicht nur Assets zu sichern, sondern auch die Kommunikationsverbindungen selbst. Schließlich können sich IIoT-Netzwerke über große Entfernungen mit potenziell Hunderttausenden von Datenpunkten erstrecken.

Wichtige IIoT-Sicherheitsregeln:

- Die gesamte Kommunikation sollte verschlüsselt sein.

- Stellen Sie sicher, dass jeder Zugriff authentifiziert und autorisiert ist.

- Alle Software und Firmware muss regelmäßig aktualisiert werden.

Wenden Sie diese auf jedes angeschlossene Device in einer industriellen Internet of Things (IIoT) Umgebung an.

Umsetzung der Theorie in die Praxis

Setzen wir diese Regeln in die Praxis um, indem wir ein typisches industrielles IoT-Szenario betrachten.

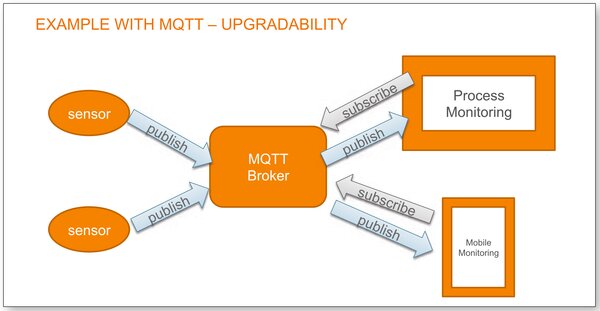

Abbildung 1. (MQTTT-Diagramm) zeigt einen einfachen Sensoraufbau, der über den ISO-Standard MQTT (Message Queuing Telemetry Transport) angeschlossen ist. Dies ist ein weit verbreitetes Protokoll im IoT auf Applikationsebene, wie z.B. HTTP, FTP oder DNS auf TCP/IPN Ethernet.

Es ist ein einfaches Subskriptions- und Veröffentlichungsprotokoll, das es einem Sensor oder Anwender ermöglicht, seine Daten als Topic (Aufgabenstellung) zu veröffentlichen. In diesem Beispiel haben wir das Topic "Fabrik 1, Etage 1, Roboter 3, Öltemperatur", das regelmäßig von einem Sensor detektiert wird. Wenn ein anderer Client als Prozessmonitor fungiert, kann er "Fabrik 1, Etage 1, Roboter 3, #" abonnieren und dann alle diese Daten abrufen.

Nun wenden wir hier unsere erste Sicherheitsregel an, bei der jeder Zugriff authentifiziert und autorisiert werden sollte. Für die Authentifizierung müssen alle Teilnehmer angesprochen werden, d.h. jeder Sensor, jeder Client und jedes Gerät benötigt einen eigenen Benutzernamen und ein eigenes Passwort oder eine eigene Schlüsseldatei.

OK, so weit. Und die Genehmigung soll was bewirken? In diesem Beispiel darf der Sensor oben links nur zum Thema "Fabrik 1, Etage 1, Roboter 3, Öltemperatur" senden. In der Lage zu sein, detailliert entscheiden zu können, wer was tun darf, ist sinnvoll, auch wenn man sich in einem geschlossenen Netzwerk befindet. Anderenfalls könnten sonst Eindringlinge Zugang erhalten.

Aber Authentifizierung und Autorisierung reichen möglicherweise nicht aus, besonders wenn es keine Verschlüsselung im Netzwerk gibt. Wenn sich ein unverschlüsselter Netzwerk-Client anmeldet, werden die Anmeldeinformationen im Klartext übertragen, sodass jeder im Netzwerk sie ganz einfach einsehen kann. Das einzige, was Sie brauchen, ist ein Netzwerk-Monitor und Zugang zu diesem Netzwerk.

Dies können wir vermeiden, indem wir unsere zweite Regel anwenden, nämlich den gesamten Datenverkehr innerhalb des Netzwerks zu verschlüsseln. MQTT ist wirklich einfach, weil es auf jeder Sicherheitsebene in TCP/IP eingerichtet werden kann.

Die dritte Regel ist, dass die Software und Firmware jedes Devices aktualisiert werden muss. Denken Sie daran, dass ein IIoT-Netzwerk in der Regel aus zahlreichen eingebetteten Devices mit langer Lebensdauer besteht. Diese führen aber im Allgemeinen keine ständigen massiven Updates wie ein IT-Betriebssystem wie Windows durch.

Tatsächlich erlauben einige Embedded Technologien keine Updates. Wir alle erinnern uns an 2014, als Heartbleed ein Problem in OpenSSL war! Dadurch konnten alle verschlüsselten Daten vollständig offengelegt werden. Auf einer Skala von 0 bis 10 war das eine 11. Das bedeutete, dass die gesamte Verschlüsselung vergeblich war. Das Problem konnte nur durch ein Update auf eine gefixte Version der Software behoben werden.

Es gibt viele andere Beispiele wie Poodle, die nicht so problematisch waren wie Heartbleed, aber dennoch ein ziemliches Problem darstellen. Auch hier wurde die Software aktualisiert, ohne jede Garantie, dass es nicht doch wieder passieren kann. Und in den letzten Jahren haben wir die Auswirkungen von Spectre/ Meltdown gesehen.

Wie ein Update ausgeführt wird, spielt keine Rolle, solange es durchgeführt wird, egal ob lokal oder von außen. Alle Clients, Server und Devices, die Firmware oder Software hosten, sollten die Möglichkeit bieten, gefixed zu werden.

Wählen Sie Ihre Technologiepartner klug aus

Wie bereits erwähnt, erfordert die schiere Bandbreite des IIoT einen weitaus sichereren Ansatz für die Konnektivität vieler verschiedener Arten von Devices, Maschinen und Systemen mit Hardware, Software und Firmware. Dies wiederum macht die Auswahl der geeignetsten Technologiepartner, noch essentieller. Diese sollten das nötige Rüstzeug haben, um das IIoT dauerhaft zu sichern.

So sind beispielsweise bei Embedded Boards und Controllern die Lösungen von Kontron bereits im Aufbau sicher angelegt. Dazu arbeiten wir mit einigen der führenden Sicherheitsanbieter wie Wibu-Systems zusammen, um unsere Hardware und die darauf laufende Software zu schützen.

Zum Beispiel ist die Erkennung von unerwarteten Änderungen des Codes, der Daten oder der Konfiguration während des Bootvorgangs, beginnend mit der Reset-Zeit, eine überaus wichtige Funktion, um Kompromittierungsversuche zu entdecken.

Für diesen Fall können Entwickler unsere bewährte Boot-Software integrieren, die sicherstellt, dass das System-BIOS authentifiziert wird. Gleiches gilt auf OS-Ebene mit gesicherten Betriebssystemen.

Mit Kontron APPROTECT steht auch auf der Anwendungsseite eine weitere Ebene zur Verfügung. Hier enthalten die Kontron Boards einen Wibu Systems Sicherheits-Chip mit entsprechender Software, die einen vollständigen IP-Schutz für laufende Software bietet. Der Applikationscode kann verschlüsselt werden und daher keinem „Reverse Engineering“ zum Opfer fallen. Die kombinierte Hard- und Softwarelösung ergänzt zusätzlich den TPM 2.0 (Trusted Platform Module) Chip für umfassenden Schutz auf Anwendungsebene.

Zusammenfassend lässt sich sagen, dass die meisten Unternehmen im Industriebereich die enormen Effizienzsteigerungen und Wettbewerbsvorteile, die sich durch den Einsatz des IIoT ergeben, inzwischen umfassend erkennen. Gleichzeitig sind viele verständlicherweise besorgt über die damit verbundenen erhöhten Sicherheitsrisiken. Die Einführung von Best Practices im Bereich der Sicherheit und die Zusammenarbeit mit den richtigen Technologieanbietern können diese Sorgen minimieren.

Weitere Informationen zu den Sicherheitslösungen von Kontron finden Sie unter

{{comment.comment}}